Soi kèo góc Celta Vigo vs Villarreal, 0h00 ngày 24/4

- Kèo Nhà Cái

-

- Soi kèo góc Bilbao vs Las Palmas, 0h00 ngày 24/4

- Đừng bóp nghẹt sáng tạo của người Việt trẻ!

- Vụ giáo viên chép hộ bài cho thí sinh: Thêm giám thị bị đình chỉ

- 'Lộn ruột' vì chồng nhìn cô hàng xóm đắm đuối

- Nhận định, soi kèo Qaradag Lokbatan vs Difai Agsu FK, 20h00 ngày 24/4: Đứng im bét bảng

- Quá khứ buồn đeo bám giấc mơ được làm mẹ…

- Cô giáo Việt Nam đoạt giải đặc biệt tại diễn đàn giáo dục toàn cầu

- Bị ôtô tông văng trên đường, bé trai thoát chết kỳ diệu nhờ ba lô đi học

- Nhận định, soi kèo Balestier Khalsa vs Hougang United, 18h45 ngày 24/4: Tưng bừng bàn thắng

- Bài thuốc trị cảm cúm dễ làm từ loại quả khế

- Hình Ảnh

-

Nhận định, soi kèo PSG vs Nice, 1h45 ngày 26/4: Cơ hội của đội khách

Nhận định, soi kèo PSG vs Nice, 1h45 ngày 26/4: Cơ hội của đội khách

Ảnh: BĐVN

Theo Nikkei, 14 lĩnh vực bao gồm viễn thông, điện, tài chính, đường ray, dịch vụ công, y tế. Chính phủ Nhật Bản sẽ yêu cầu những đơn vị vận hành giải quyết các mối lo ngại an ninh quốc gia khi mua thiết bị do nước ngoài sản xuất.

Nguy cơ tấn công mạng và lộ lọt dữ liệu ngày một tăng trong những năm qua khi các nhà mạng và dịch vụ công phụ thuộc vào công nghệ số để vận hành và giám sát các cơ sở. Nhật Bản hi vọng có thể giảm thiểu rủi ro từ những kết nối, thiết bị dễ bị xâm phạm.

Chính phủ lên kế hoạch sửa đổi các luật trên từng lĩnh vực một cách đồng bộ, bổ sung điều khoản phải có ý thức về rủi ro an ninh quốc gia. Cụ thể, mỗi lĩnh vực phải xem xét một số vấn đề có thể xuất phát từ việc sử dụng thiết bị, dịch vụ ngoại, trong đó có lưu trữ dữ liệu đám mây, kết nối tới máy chủ đặt tại nước ngoài.

Các mạng lưới hạ tầng quan trọng dễ trở thành nạn nhân của tấn công mạng. Do đó, chính phủ sẽ theo dõi việc tuân thủ của doanh nghiệp và đình chỉ/hủy bỏ giấy phép nếu có bất kỳ sự cố lớn nào. Hiện tại, chính phủ chưa có cơ sở pháp lý để đánh giá nguy cơ an ninh quốc gia khi các đơn vị khai thác hạ tầng nâng cấp hệ thống.

Năng lực giám sát và điều khiển các cơ sở liên quan tới hạ tầng khiến lĩnh vực này đối mặt với rủi ro an ninh mạng lớn hơn, chẳng hạn chương trình độc hại cài vào máy chủ, bộ định tuyến hay thiết bị viễn thông khác. Lo ngại lộ lọt dữ liệu qua thiết bị, dịch vụ Trung Quốc cũng gia tăng, đặc biệt sau khi Trung Quốc yêu cầu các công ty hoạt động trong nước tuân thủ yêu cầu dữ liệu.

Năm 2018, các cơ quan chính phủ Nhật Bản đồng ý dừng mua thiết bị tiềm ẩn rủi ro an ninh. Ngày nay, Nhật Bản cũng muốn khu vực tư nhân tuân theo tiêu chuẩn tương tự, nhất là sau khi Colonial Pipeline – một trong các hệ thống dẫn nhiên liệu lớn nhất nước Mỹ - bị tin tặc tấn công và đóng cửa tạm thời.

Tấn công nhằm vào hạ tầng sẽ gây gián đoạn lớn đến cuộc sống thường ngày. Người ta lo ngại hacker có thể gây thảm họa như tai nạn máy bay, ngập lụt khi nhắm vào hệ thống kiểm soát không lưu, hoặc đóng cửa các nhà máy nguyên tử từ xa.

Các nước khác cũng đang áp dụng hạn chế liên quan đến mua sắm công nghệ. Chẳng hạn, Mỹ yêu cầu doanh nghiệp phải xin phép trước khi sử dụng thiết bị, dịch vụ công nghệ Trung Quốc. Anh đề xuất phạt các hãng viễn thông tối đa 1/10 doanh thu nếu không loại thiết bị Huawei ra khỏi mạng 5G. Thụy Điển ra lệnh cho các nhà mạng tháo dỡ sản phẩm Huawei, ZTE trước tháng 1/2025.

Du Lam (Theo Nikkei)

Hãng nhiên liệu Mỹ trả 5 triệu USD tiền chuộc cho hacker

Colonial Pipeline phải trả tiền chuộc cho hacker sau khi trở thành nạn nhân của vụ tấn công mạng rúng động.

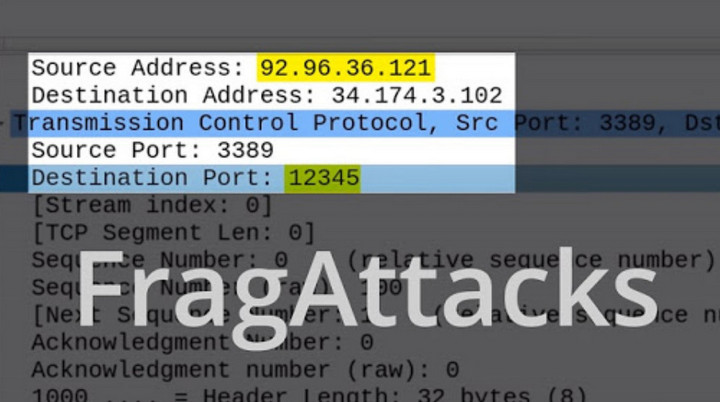

" alt=""/>Nhật hạn chế dùng công nghệ ngoại trong mạng viễn thôngTổng cộng có 12 lỗ hổng khác nhau được đặt tên là FragAttacks (tấn công phân mảnh và tổng hợp) đã được nhà nghiên cứu bảo mật và học thuật người Bỉ Mathy Vanhoef phát hiện lần đầu tiên cách đây 9 tháng.

FragAttacks đặc biệt nguy hiểm vì chúng cho phép kẻ tấn công thu thập thông tin về chủ sở hữu của thiết bị hỗ trợ Wi-Fi và chạy mã độc để xâm phạm thiết bị đó ngay cả khi người dùng đã bật các giao thức bảo mật Wi-Fi như WEP và WPA. Tuy nhiên rất may, kẻ tấn công sẽ phải ở trong phạm vi kết nối với thiết bị của nạn nhân để có thể khai thác các lỗ hổng này vì chúng không thể bị khai thác từ xa.

Vanhoef đã cung cấp thêm thông tin chi tiết về các lỗ hổng trên một trang web mới dành riêng cho FragAttacks. Ông chia sẻ: "Ba trong số các lỗ hổng được phát hiện là lỗ hổng thiết kế trong tiêu chuẩn Wi-Fi và do đó ảnh hưởng đến hầu hết các thiết bị. Ngoài ra, một số lỗ hổng bảo mật khác đã được phát hiện do lỗi lập trình phổ biến trong các sản phẩm Wi-Fi. Các thử nghiệm chỉ ra rằng mọi sản phẩm Wi-Fi đều bị ảnh hưởng bởi ít nhất một lỗ hổng và hầu hết các sản phẩm đều bị ảnh hưởng bởi một số lỗ hổng".

Vanhoef không lạ gì với việc tìm ra các lỗ hổng trong tiêu chuẩn Wi-Fi vì trước đó ông đã phát hiện ra cả hai lỗ hổng KRACK và Dragonblood.

Cũng như khi đó, Vanhoef ngay lập tức báo cáo phát hiện của mình cho Wi-Fi Alliance, đơn vị đã làm việc trong 9 tháng qua để sửa tiêu chuẩn Wi-Fi, đồng thời giúp các nhà cung cấp thiết bị phát hành các bản vá lỗi để giải quyết 12 lỗ hổng này.

Theo một tuyên bố từ Hiệp hội Công nghiệp vì Sự tiến bộ bảo mật trên Internet (ICASI), Cisco Systems, HPE/Aruba Networks, Juniper Networks, Sierra Wireless và Microsoft là một số công ty đã tung ra các bản cập nhật và tư vấn bảo mật cho các lỗ hổng FragAttacks.

Trong một bản cập nhật bảo mật, liên minh Wi-Fi Alliance tiết lộ cho đến nay chưa có cuộc tấn công nào khai thác các lỗ hổng này trước đó.

Wi-Fi Alliance nhấn mạnh: "Không có bằng chứng về việc các lỗ hổng được sử dụng để chống lại người dùng Wi-Fi một cách ác ý và những vấn đề này đã được giảm thiểu thông qua các bản cập nhật thiết bị định kỳ, cho phép phát hiện các đường truyền đáng ngờ hoặc cải thiện việc tuân thủ các phương pháp triển khai bảo mật được khuyến nghị. Wi-Fi Alliance đã thực hiện các bước ngay lập tức để đảm bảo người dùng có thể tin tưởng vào các biện pháp bảo vệ an ninh mạnh mẽ do Wi-Fi cung cấp. "

Để tránh bị tấn công qua lỗ hổng FragAttacks, Wi-Fi Alliance khuyến nghị người dùng các thiết bị hỗ trợ Wi-Fi nên cài đặt "các bản cập nhật được đề xuất mới nhất từ các nhà sản xuất thiết bị".

(Theo VnReview, Techradar)

Cách để kết nối Wi-Fi nhanh không cần nhập mật khẩu

Bạn có thể tạo mã QR để khách đến nhà có thể kết nối mạng Wi-Fi nhanh chóng hơn thay vì nhập mật khẩu.

" alt=""/>Phát hiện lỗ hổng bảo mật ảnh hưởng tới tất cả thiết bị hỗ trợ Wi

- Tin HOT Nhà Cái

-